【導讀】在汽車行駛過程中,出現了剎車失靈和發動機失控,這顯示攻擊確實能將乘客置于危險境地。將汽車連接到廣域網是導入老練攻擊者的元兇。一個缺陷就可能讓遠程攻擊者威脅到一長串挨著行駛的車隊。

2010年,美國汽車制造商推出了一項新穎的功能,可以讓車主在地球任何一個角落通過智慧手機控制車鎖并啟動發動機。這種連接功能需要依賴于汽車上的遠程信息通訊系統,而這種系統目前已經是許多型號汽車的標準配置。在這種智慧手機推出之前,有個大學研究小組發布了一份研究報告,報告中指出,通過利用汽車嵌入式系統中的缺陷,汽車的關鍵系統(例如,剎車、發動機節氣閥等)很容易被惡意操控。

這些研究人員研究了如何使用‘模糊’技術,從低安全性網絡侵入到關鍵系統。在汽車行駛過程中,出現了剎車失靈和發動機失控,這顯示攻擊確實能將乘客置于危險境地。將汽車連接到廣域網是導入老練攻擊者的元兇。一個缺陷就可能讓遠程攻擊者威脅到一長串挨著行駛的車隊。

研究人員并沒有告訴我們能為目前的嵌入式汽車安全做些什么。但正如后面我們要討論到的那樣,我們必須對汽車技術做出實質性的改革,以更好地隔離網絡子系統和生死攸關的安全功能。

目前的汽車電子

下圖顯示了當代汽車內部的部份電子系統。

圖1:當代汽車內部的部份電子系統。

高階豪華汽車在總計100個組件或電子控制單元(ECU)的相應系統中包含多達200個微處理器。這些ECU由多種不同類型的網絡連接,例如,控制器區域網(CAN)、FlexRay、局域互連網絡(LIN)和針對媒體的系統傳送(MOST)。汽車OEM廠商需要對來自數十家一級和二級供貨商的ECU組件和軟件進行整合。但OEM廠商不會去嚴格控制其供貨商的開發過程。

因此人們對這種情形不能維持下去就不會感到驚訝了。OEM廠商將承受‘木桶理論’的惡果:只要一塊有嚴重可靠性問題的ECU,就可能造成交貨延遲或車輛故障,因而使信譽受損。

安全威脅及減輕措施

對車輛造成的安全威脅可以分成三大類:局部實體;遠程;內部電子。當這些威脅迭加在一起時,常常會造成車輛損壞。、

局部實體性威脅

通過實體性地接取傳動系統CAN網絡并破壞通訊就是局部實體性威脅的一個例子。這種入侵式攻擊很容易破壞汽車的關鍵功能。然而,像心存不滿的技修工等局部攻擊者只可能損害一輛車,因此不足以引起設計安全團隊的注意。另外,汽車的復雜電子系統很難真正防范實體攻擊。因此我們對這類威脅通常只能祈禱了。

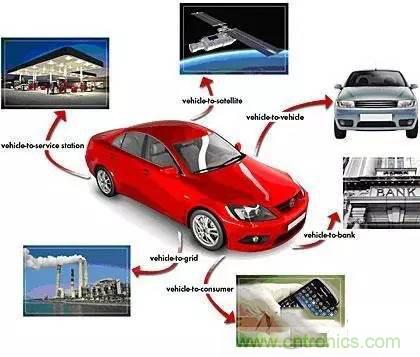

然而,這里有個例外:在一個或多個ECU內部的某處地方儲存著私有密鑰,用于制作受保護的信道,并提供局部數據保護服務。下面這張圖顯示了下一代汽車中使用的長距離無線連接的一些例子。

圖2:下一代汽車中使用的長距離無線連接。

汽車算法、多媒體內容和保密數據都可能需要數據保護。私鑰儲存必須能夠抵擋住凌厲的入侵和非入侵式實體性攻擊,因為即使僅丟失一‘把’密鑰也可能讓攻擊者設立起到遠程基礎設備的連接,繼而在那里造成廣泛破壞。

OEM廠商必須能夠在從密鑰產生和將其嵌入到ECU、到ECU交貨并裝配進汽車、再到汽車最后在大街上到處跑這一整個生命期內確保密鑰的安全。Green Hills Software、Mocana和Certicom等專業嵌入式加密公司可以通過在這個領域中的指導和監督向OEM廠商及其供貨商提供幫助。

遠程威脅

以下是典型的攻擊方式:黑客通過偵測汽車的長距離無線接口尋找網絡安全協議、網絡服務和應用程序中的軟肋,以找到進入內部各電子系統的方式。與數據中心不同,汽車一般不可能擁有完整的IDS、IPS、防火墻和UTM。而近來產生的入侵新力、花旗集團、亞馬遜、谷歌和RSA的事件充分顯示,在老練的攻擊者面前,這些防衛機制形同虛設。

2010年,當Stuxnet(超級工廠病毒)肆虐時,美國國防部所屬的美國網戰司令部(CYBERCOM)司令Keith Alexander將軍建議對美國的重要基礎設備建構自身的隔離安全網絡,與因特網分開來。雖然這種做法似乎過于苛刻,但實際就是我們需要的思路。為了駕駛安全,汽車的關鍵系統必須與非關鍵的ECU和網絡完全隔離開來。

內部電子威脅

雖然實體網絡隔離是理想方案,但接觸點不可避免。例如,在某些市場,在汽車行駛中,汽車導航系統必須關掉,這意味著在安全標準有很大不同的系統間的通訊和感應。另外,業界出現了強烈的設計整合趨勢使用更強大的多核心微處理器來實現各不同的系統,因而將許多ECU變成虛擬ECU這將增加源于軟件的威脅風險,如由操作系統缺陷、對密碼系統的旁路攻擊以及拒絕服務等導致的權限擴大(privilege escalation)。

因此,為了安全,汽車的內部電子架構必須重新設計。關鍵和非關鍵的系統與網絡之間的接口必須在最高管理層面進行論證和窮盡分析,并按諸如ISO15408評估安保等級(EAL)6+等最高等級的安保標準進行驗證,以確認沒有缺陷。高可靠性軟件/安全工程實施原則(PHASE)協議支持大幅地簡化復雜性、軟件組件架構、最低權限原則、安全軟件和系統開發過程,OEM廠商必須學習和采用獨立的專家安全驗證,并在其整個供應鏈中貫徹執行。

本文小結

汽車制造商和一級供貨商在設計目前上路的汽車時可能還沒有下大力氣考慮安全性要求,但很明顯情況在產生變化。制造商在車載電子設備與網絡的設計與架構階段應盡早與嵌入式安全專業公司展開緊密合作,并且必須提高以安全為導向的工程技術與軟件安全保障水平。最后,汽車產業迫切需要一個獨立的標準組織來為車載電子設備定義和執行系統級的安全認證計劃。